Главная » Архив материалов

« 1 2 ... 71 72 73 74 75 76 77 »

Специалисты "Лаборатории Каспеского" подвели итоги вирусной активности за апрель 2008 года. Наконец произошли изменения в первой тройке вредоносных программ, детектируемых онлайн-сканером. Два месяца лидерские позиции неизменно занимали not-a-virus:AdWare.Win32.Virtumonde.gen, Email-Worm.Win32.Bagle.of и Trojan.Win32.Dialer.yz. В апреле Email-Worm.Win32.Brontok.q, державшийся на 3-м месте в конце 2007 года и немного потесненный на 5-7-е места в начале 2008 года, внезапно вырвался на первое место, сместив лидера последних двух месяцев not-a-virus:AdWare.Win32.Virtumonde.gen. Нельзя не заметить, что за месяц существенно уменьшилась доля not-a-virus:AdWare.Win32.Virtumonde.gen в трафике, проходящем через онлайн-сканер: с 4,32% до 1,71%. Файловый вирус Virus.Win32.Virut.n, появившийся в онлайн-двадцатке в январе 2008 сразу на 8-м месте, продолжает набирать вес. Немного смещенный вниз в феврале, он прыгнул на 10 позиций вверх в прошлом месяце и в апреле оказался уже на 4-м месте рейтинга. Вероятно, авторы продолжают активную работу над этой вредоносной программой, и совсем не сложно объяснить почему: Virus.Win32.Virut.n не просто файловый инфектор, который служит для самовыражения отдельного вирусописателя. Это, прежде всего, бот для построения зомби-сети, а последнее, как известно, сейчас становится очень популярным и прибыльным в киберпреступном мире делом. Причем в апрельском рейтинге присутствуют два вируса этого семейства, и обе версии следуют в списке друг за д

...

Читать дальше »

|

|

Уиндоу Снайдер, отвечающая за развитие стратегии безопасности программных продуктов сообщества Mozilla.org, в минувшую среду сообщила о том, что в один из пакетов локализации для браузера Firefox попал вредоносный код.

Как выяснилось на этой неделе, инфицированным оказался вьетнамский языковой пакет. При его установке на компьютер пользователя попадала троянская программа Xorer, начинавшая отображать рекламные объявления. Все те, кто загрузил вьетнамскую локализацию в период с 18 февраля по начало мая, получили зараженную версию пакета. Точное количество пострадавших пользователей не известно, сообщается лишь, что с конца прошлого года вьетнамский языковой пакет был скачан с сайта сообщества Mozilla.org более 16 тысяч раз. По словам Снайдер, все расширения для Firefox проходят антивирусную проверку. Однако троян Xorer изначально обнаружить не удалось по той причине, что информация о нем была занесена в антивирусные базы данных только 28 февраля. Пока не совсем ясно, как инфицированный пакет попал в раздел загрузок. Высказываются предположения, что зараженным был компьютер одного из разработчиков вьетнамской локализации. Так или иначе, но распространение вьетнамского языкового пакета временно приостановлено. Пользователям, загрузившим дополнение, рекомендуется отключить его через меню настроек Firefox. В ближайшее время разработчики намерены выпустить исправленную версию пакета

|

|

Эксперты по вопросам информационной безопасности из компании Clear Hat Consulting разработали прототип руткита, который использует для маскировки особенности конструкции современных процессоров.

Руткит нового типа использует так называемый режим системного управления (System Management Mode, SMM) центральных процессоров. Этот режим предназначен, в первую очередь, для реализации системы управления энергопотреблением, хотя может применяться и в иных целях. После активации SMM состояние регистров процессора сохраняется в специальной выделенной области физической памяти (System Management RAM), изолированной от операционной системы и приложений. Специалисты Clear Hat Consulting объясняют, что использование режима SMM и изолированной памяти существенно затрудняет обнаружение руткита. Между тем, злоумышленники могут незаметно воровать конфиденциальные данные и получать доступ к информации, хранящейся в оперативной памяти компьютера. Так, например, прототип руткита, созданный в Clear Hat Consulting, способен перехватывать данные, вводимые при помощи клавиатуры. Таким образом, киберпреступники теоретически могут воровать пароли и коды доступа к тем или иным онлайновым сервисам. Сотрудники Clear Hat Consulting планируют продемонстрировать свой руткит в действии на предстоящей хакерской конференции Black Hat, которая будет проходить в Лас-Вегасе в августе

|

С развитием технологий производители и авторы все острее ставят вопрос о защите интеллектуальной собственности и авторских прав. Издатели CD и DVD не остаются в стороне, а из кожи вон лезут, чтобы не дать скопировать свое детище, ну или хотя бы подпортить результат. Smarte, LaserLock, SafeDisc, Securom встречаются все чаще и чаще, оставляя далеко позади те времена, когда скопировать игру не составляло труда. Но сегодня наиболее серьезной системой защиты PC-игр все же является StarForce. Автор не призывает ни к нарушению авторских прав. Статья написана в целях ознакомления, а “лечение” диска вызвано лишь нежеланием каждый раз перед игрой вставлять оригинальный лицензионный диск. Нет никакой гарантии, что используя изложенную информацию пользователь не причинит вреда своему компьютеру. Все на свой страх и риск. От лирики к прозе Защиту StarForce в ее сегодняшнем состоянии условно можно разделить на два вида – Keyless и Frontline. Первый не просит ввести CD-key - ключ находится в томе защищенного диска, который необходим для проверки. Он содержит не меньше 24-х символов, и ни на самом диске, ни в коробке не указывается. А вот Frontline при первом запуске игры спросит ключ, который производители обычно пишут в коробке или на самом диске. Но это определение “на глаз”, а где же факты? Для проверки будем юзать ISO Commander, а в качестве подопытного кролика возьмем игру “Lock On: горячие скалы”, защищенную по технологии Keyless. Вставляем первый диск, запуска

...

Читать дальше »

|

При аудите паролей регулярно приходится сталкиваться с расшифровкой паролей к хэшам различных видов - MD5, MySQL, SHA-1 и др. Как не спасовать перед этим непонятным набором цифр и букв? Как максимально быстро восстановить из хэша искомый пароль (даже если он сложный и не поддается полному перебору, к примеру "super@dmin")? Как подобрать пароль к хэшу, который имеет уникальный тип и не поддерживается ни в одной известной программе? Об этом и о многом другом расскажет данная статья на примере одного из самых эффективных в мире инструментов по работе с хэшами - программы PasswordsPro. Введение Давайте задумаемся - а что такое хэши? "Это зашифрованные пароли" скажет иной читатель и будет не совсем прав. Множество хэшей - это целый мир, так как хэш - это, в первую очередь, хранитель тайны и поверьте - таинственный мир хэшей полон загадок, темных мест и еще неоткрытых возможностей. Да, за беспорядочным набором символов скрывается пароль. Но ведь пароль открывает доступ к тайне, а эта тайна может быть разной. Хэш может содержать малоинтересный пароль посетителя интернет-форума или же в нем спрятан пароль, открывающий доступ к базе данных с коммерческой информацией, цена которой - сумма со многими нулями. Знание законов таинственного мира хэшей позволяет весьма успешно восстанавливать практически любые пароли и сейчас вы увидите, что в этом мире можно чуствовать себя вполне уверенно, несмотря на то, что восстановление паролей, особенно сложных - это целое искусство,

...

Читать дальше »

|

Все отлично знают, что с помощью Bluetooth можно передать файл с девайса на девайс или подключить беспроводную гарнитуру. Но этим его возможности не ограничиваются. Имея при себе нужный инструмент, можно творить настоящие чудеса. Так почему бы не попробовать себя в роли фокусника? Встроенный модуль технологии Bluetooth (или, если более официально, IEEE 802.15.3) давно перестал быть диковинкой. Стоимость модуля настолько мизерна, что не встраивает его в мобильный, ноутбук или КПК только ленивый производитель. Да и то – по соображениям маркетинга. Словом, Bluetooth используют практически все. Но лишь единицы знают, что, используя технологию, рискуют выдать свои конфиденциальные данные. Но начнем все-таки с хорошего! Трюк 1: Используем BT для удаленного доступа к компьютеру Как-то для проведения презентации я пригласил одну длинноногую подругу – нажимать кнопку «пробел», чтобы перелистывать слайды в Power Point. Это удовольствие стоило мне недешевого обеда и двух часов пустых разговоров с Barbie girl. После этого я твердо решил: в следующий раз проблему отсутствия пульта ДУ я обойду по-другому. И обошел, воспользовавшись мобильником! Да-да, прямо с телефона можно перелистывать слайды, управлять музыкой – и делать еще бог знает что. Главное, чтобы на мобильнике и компьютере были установлены BT-модули. Мало того, что сэкономишь деньги и силы, так еще и выглядеть будешь непростительно модно. Показать такой фокус способен каждый, кто заюзает утилиту Bluetooth Remote

...

Читать дальше »

|

Третий и последний крупный пакет обновлений для Windows XP

будет представлен уже на следующей неделе – 21 апреля, но только для

бизнес-клиентов, остальные же пользователи смогут получить Windows XP

SP3 чуть позже.

Первыми получат пакет обновлений производители оригинального

оборудования и подписчики MSDN и TechNet. Все остальные пользователи

смогут загрузить третий сервис-пак с онлайн-сервиса Microsoft Windows

Update 29 апреля.

Последний сервисный пакет будет включать в себя все обновления,

выпущенные после выхода Windows XP Service Pack 2 в 2004 г., а также

ряд других новых элементов. Среди них: функция защиты сетевого доступа

(Network Access Protection) и новая модель активации, заимствованные у

Windows Vista, кроме того, появится улучшенное обнаружение так

называемых маршрутизаторов-«черных дыр» и др. |

1) Предисловие

Краткий обзор: Данная статья предназначена для ознакомления читателя

с технологией перенаправления ассоциации, а также тем, как с ее помощью

можно реализовать некий аналог сетей VLAN с применением проводных

технологий и стандарта IEEE 802.11. Данная технология интересна тем,

что она может быть реализована на стороне клиента без нарушения

стандарта IEEE 802.11, необходимы лишь незначительные изменения в точке

доступа (Access Point, AP). В МАС 802.11 изменения не вносятся. Автор

статьи надеется, что после ее прочтения читатель не только поймет

особенности конкретной технологии, описанной ниже, но также впредь

будет рассматривать особенности протоколов в новом ракурсе.

2) Общая информация

Спецификация стандарта IEEE 802.11 определяет иерархию трех

состояний, в которых может находиться клиент. При подключении к точке

доступа клиент переходит из состояния 1 в состояние 2, а затем в

состояние 3. Изначально переход клиента из состояния 1 в состояние 2

происходит после успешной аутентификации (аутентификация происходит

даже в том случае, когда проверка на безопасность отключена). Сходным

образом клиент переходит из состояния 2 в состояние 3 с помощью

ассоциации: как только процедура ассоциирования завершается, клиент

входит в состояние 3 и получает возможность передавать данные через

точку доступа.

В отличие от заголовков канального уровня стандартов Ethernet, 802.3

и других, заголовки стандарта 802.11 содержат, по меньшей мере, 3

адреса:

...

Читать дальше »

|

Microsoft выпустила третий и последний крупный пакет обновлений для Windows

XP, но пока только для OEM- и бизнес-клиентов. Остальные пользователи смогут

получить третий сервис-пак с онлайн-сервиса Windows Update или через центр

загрузки Microsoft 29 апреля, а также с помощью сервиса автоматического

обновления в начале лета.

Также стало известно, что первоначально RTM-версия Windows XP SP3 выйдет на

китайском, английском, французском, немецком, японском, корейском и испанском

языках. И только 5 мая софтверный гигант выпустит остальные 18 локализаций.

Последний сервисный пакет включает в себя все обновления, выпущенные после

выхода Windows XP Service Pack 2 в 2004 г., а также функцию защиты сетевого

доступа (Network Access Protection), новую модель активации, заимствованную у

Windows Vista, и улучшенное обнаружение так называемых маршрутизаторов-«черных

дыр». |

Компания Sun пытается унять скандал, разразившийся в связи с недавними

заявлениями её руководителей о планах закрыть исходные коды для части функций

СУБД MySQL.

Исходные коды СУБД MySQL останутся открытыми и Sun не планирует никак

ограничивать её основную функциональность, заявил в интервью eWeek Мартен Микос,

руководитель подразделения баз данных компании Sun Microsystems. Тем самым Микос

опроверг скандальную информацию о том, что Sun собирается закрыть в версии 6.0

часть функций, связанных с резервированием данных, и предоставлять доступ к ним

только платным корпоративным клиентам. Как пояснил Микос, Sun собирается

поступить иначе: функциональность, связанная с резервным копированием данных,

будет доступна всем, однако программисты Sun намереваются разработать

дополнительные аддоны (в частности, шифрование и сжатие данных), предназначенные

для корпоративных клиентов. Под какой лицензией они будут выпущены, в Sun пока

не решили. Все прочие компоненты MySQL, выпускавшиеся под лицензией GPL, так под

ней и останутся, ядро MySQL так же будет выпускаться только под GPL или какой-то

другой открытой лицензией. |

Компания Red Hat вчера вечером сообщила об отказе от разработки

настольных вариантов Linux предназначенных для работы на

пользовательских ПК, а также ноутбуках, продаваемых в развивающихся

странах. В компании говорят, что подобный софт будет напрямую

конкурировать с разработками Microsoft, причем позиции последней на

этом рынке очень сильны и бороться с ней тут практически невозможно. В начале 2007 года Red Hat сообщила о разработке новой ОС Red

Hat Global Desktop Linux, представляющей собой нишевый продукт,

предназначенный для применения на настольных ПК и ноутбуках в

развивающихся странах, бюджетных учреждениях и некоторых

государственных ведомствах. В комплекте с ОС поставляются и

дополнительные программы для работы в интернете и офисе. Основными

конкурентами данной разработки являются Windows Vista Basic и Ubuntu

Linux.

Планировалось, что Red Hat Global Desktop Linux будет продаваться

по бизнес-модели годовой подписки. Однако осенью 2007 года Red Hat

сообщила о переносе даты релиза новой ОС, теперь же в компании и вовсе

свернули работы по данному направлению.

Неясной остается судьба и еще одной инновационной разработки - Red

Hat Online Desktop. Эта система представляет собой виртуальный рабочий

стол, по аналогии с Windows Live, который позволит интегрировать

онлайновые сервисы компании Red Hat на клиентском компьютере в единый

рабочий стол. Также разработка позволит работать пользователям

одновременно с локальной и удаленной информацией, хра

...

Читать дальше »

|

Российские эксперты разработали профессиональные стандарты в области

информационных технологий /ИТ/. Стандарты были представлены на

научно-практической конференции, организованной Ассоциацией предприятий

компьютерных и информационных технологий /АП КИТ/ и Институтом

современного развития при поддержке Мининформсвязи и Минобрнауки. Профессиональные стандарты в области ИТ разработаны группой

научных и отраслевых экспертов при организационной поддержке

Мининформсвязи и АП КИТ.

Профессиональные стандарты – нормативный документ рекомендательного

характера, отражающий минимально необходимые требования к профессии с

точки зрения интересов работодателей в отрасли ИТ.

На данном этапе разработаны стандарты для 9-ти наиболее массовых и востребованных профессий в области ИТ:

* Программист

* Системный архитектор

* Специалист по информационным системам

* Системный аналитик

* Специалист по системному администрированию

* Менеджер информационных технологий

* Менеджер по продажам решений и сложных технических систем

* Специалист по информационным ресурсам

* Администратор баз данных

В своем заявлении министр информационных технологий и связи Леонид

Рейман, отметил, что особенно важно участие АП КИТ и ведущих компаний

ИТ-отрасли в разработке профессиональных стандартов, поскольку без

активного участия работодателей отечественная система образования,

повышения квалификации и переподготовки не может быть совр

...

Читать дальше »

|

Городской суд Йошкар-Олы приговорил 24-летнего жителя столицы

республики к 5,5 годам лишения свободы по обвинению в компьютерных

преступлениях. Как сообщает прокуратура Йошкар-Олы в четверг, обвиняемый

признан виновным по ч.1 ст.272 (неправомерный доступ к охраняемой

законом компьютерной информации) и ч.4 ст.159 (мошенничество в особо

крупном размере) УК РФ.

Отбывать наказание ему предстоит в колонии общего режима.

Как следует из материалов дела, "осужденный с июня по август 2007

года с помощью вредоносной программы получил секретный ключ одной из

коммерческих организаций и совершил от её имени на коммерческой бирже

операции с фьючерсными контрактами". Ущерб от действий злоумышленника

составил более 1,3 млн рублей.

Один миллион рублей он перевел на личный лицевой счет, открытый в

одном из банков Йошкар-Олы. Обвиняемый в судебном заседании свою вину

признал полностью. |

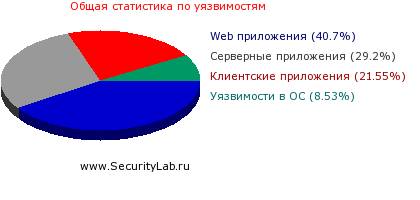

Информационный портал по безопасности SecurityLab.ru

опубликовал квартальный отчет по уязвимостям, эксплоитам, вирусам и

уведомлениям.

В первом квартале 2008 года SecurityLab опубликовал

877 уязвимостей, 248 эксплоитов, 180 описаний различных вирусов и 618

уведомления безопасности от различных производителей.

1. Статистика по уязвимостям

Векторы эксплуатации уязвимостей

Всего в первом квартале 2008 года было опубликовано 688 уязвимостей

(78.45%), которые можно эксплуатировать удаленно, 104 уязвимости

(11.86%), которые позволяют эксплуатацию в пределах локальной сети и 85

(9.69%) локальные уязвимости.

Степень опасности уязвимостей

Было опубликовано 5 уязвимостей (0.57%) критической степени опасности,

176 уязвимостей (20.07%) высокой степени опасности, 341 уязвимость

средней степени опасности (38.88%) и 355 уязвимостей (40.48%) низкой

степени опасности

Типы уязвимостей

...

Читать дальше »

|

Эвристика риска

Первая и наиболее типичная область, в которой ощущение безопасности

может расходиться с реальностью безопасности – это восприятие риска.

Безопасность – это компромисс, и если мы неверно оценим степень

серьезности риска, мы пойдем на неоправданные компромиссы. Конечно, мы

можем допустить ошибку в обоих направлениях. Мы можем недооценить

некоторые риски, как например риск автомобильных аварий. Либо мы можем

придавать слишком большое значение некоторым рискам, как например риску

того, что кто-нибудь проберется ночью в дом и похитит нашего ребенка.

То, как мы ошибаемся при оценке риска, преувеличивая или приуменьшая

его значение, управляется несколькими специфическими эвристическими

методами, которые использует наш мозг.

Теория проспектов

Вот эксперимент, который иллюстрирует определенную эвристическую

пару. Испытуемых разделили на две группы. Одной группы был предоставлен

выбор из двух альтернатив:

- Альтернатива A: гарантированное получение $500

- Альтернатива B: 50%-я вероятность получить $1000

Другой группе был дан выбор:

- Альтернатива C: гарантированная потеря $500

- Альтернатива D: 50%-я вероятность потерять $1000

Эти компромиссы не идентичны, но они очень похожи. В соответствии с традиционной экономикой, здесь нет никакой разницы.

Традиционная экономика основана на «теории полезности», которая

предсказывает,

...

Читать дальше »

|

Румынский программист Алекс Дрэгулеску, работающий теперь в Массачусетском технологическом институте (MIT), открыл в Сан-Франциско выставку, где каждая картина - это изображение компьютерного вируса. Чем сложнее вирус - тем красивее рисунок.

Вирусы вроде NetSky, Mydoom и Parite с ужасом вспоминают IT-специалисты по всему миру, но Дрэгулеску нашел в них утонченную красоту. Компания MessageLabs прислала "художнику" образцы вредоносных программ, модифицированные таким образом, чтобы они не повредили компьютеру. Он дизассемблировал файлы и проследил все вызовы API, обращения к памяти и подпрограммы. Их частота, концентрация и способ группирования стали исходными данными для алгоритма, который превращает все это в трехмерную модель. "Мне кажется, что красота - в сложности вирусов, - сказал автор "картин" на открытии выставки. - Эти типы вредоносных программ очень умны, у них отличная архитектура. Это цифровые организмы, которые меняются сами и воспроизводятся. Хотелось показать хотя бы часть этой сложной и уникальной системы". Ранее цифровой художник работал над такими проектами, как визуализация спама. Например, в проекте Spam Plants "растения" увеличивались и менялись в зависимости от символов ASCII, которые содержались в спаме, а серия работ Spam Architecture изображала сложный механизм работы систем фильтрации спама. Следующим проектом Алекса Дрэгулеску будет создание абстрактных портретов людей, основанных на содержании их блогов и типе онлайн-сообществ, в которых о

...

Читать дальше »

|

Компания Microsoft планирует бесплатно поставлять программное обеспечение российским некоммерческим организациям. Такие поставки могут начаться еще до майских праздников, сообщил представитель компании "Майкрософт рус" Евгений Данилов на пресс-конференции в Союзе журналистов в четверг.

По его словам, "компания работает над тем, чтобы распространить на Россию свою международную программу, которая уже действие в других странах мира". Microsoft предоставит лицензионное ПО бесплатно, а НКО будут оплачивать только накладные расходы на оформление заказа и доставку копий ПО с заводов в Ирландии", уточнил Данилов. Он отметил, что эти операции будет осуществлять не сама Microsoft, а ее организация-партнер по этой программе. По его данным, наряду с НКО программное обеспечение таким образом смогут получить 200-300 СМИ этих организаций. Данилов также сообщил, что Microsoft со 2 апреля по 1 июля по предложению Союза журналистов России осуществляет программу, согласно которой российские СМИ смогут приобретать лицензионное программное обеспечение этой компании с 40-процентной скидкой. |

Согласно результатам расследования, инициированного Конгрессом США, ежегодно на популярных сайтах eBay и Craigslist продаются сотни военных разработок и запрещенных к свободной продаже элементов обмундирования.

Наибольшей популярностью на аукционах пользуются военные униформы солдат, продажа которых гражданским запрещена с января 2007 года. Появляются на аукционах также средства био- и химзащиты, военные приборы ночного видения. Из крупных товаров на eBay можно найти две детали от истребителей F-14, которые хотя и не используются в США, легко могут быть переброшены за границу, в особенности в Иран, где такие самолеты до сих пор используются в боевых целях еще с семидесятых годов. Косвенно это подтверждают и материалы самого доклада - у следователей есть факты транспортировки военных приборов за территорию США.

"Мы делаем все возможное, чтобы отслеживать и блокировать нелегальные лоты на нашем аукционе, однако, среди 113 миллионов предложений крайне сложно найти именно потерянные военными вещи", - заявил Тод Коэн, вице-президент eBay по связям с правительством. Кроме того, в докладе следователей Конгресса утверждается, что часть лотов выставляют нечистые на руку госчиновники, имеющие отношение к военным технологиям, что еще больше затрудняет поиск и поимку преступников. |

Турецкая хакерская группа Hacked Netdevilz, отметившаяся совсем недавно взломом крупнейшего порно-сервера RedTube.com, взломала очередной рассадник порнографии - сайт компании Vivid.

Однако в этот раз они не ставили перед собой глобальной цели по закрытию студии, горячим туркам понадобились лишь координаты некоторых, по видимому особенно понравившихся им, моделей студии. Заодно уже был задефейсен и сайт, на котором они оставили сведения из взломанной ими базы данных по персоналу, сообщение о скором посещении девушек и признание в любви. В настоящий момент работа сайта восстановлена, ведется расследование. |

Исследователи из компании Damballa, занимающейся сетевой безопасностью, сообщили об обнаружении ботнета Kraken, который примерно в два раза крупнее известного Storm и насчитывает порядка 400 тысяч компьютеров по всему миру.

По данным специалистов, обнаружить вирус, превращающий компьютер в зомби, можно на машинах каждой десятой компании из списка Fortune 500 (рейтинг пятисот крупнейших мировых компаний). Кроме того, примерно на 80% компьютеров, где установлены современные антивирусные программы, вирус существует незамеченным. К концу апреля, полагают в Damballa, ботнет Kraken может расшириться еще раза в полтора, и тогда в его состав войдут уже 600 тысяч компьютеров. Распространяется вредоносная программа старым и хорошо проверенным способом - при помощи якобы графических файлов, имеющих расширение .EXE.Однако антивирусы до сих пор не способны корректно распознавать вирус, помечая его как "подозрительный файл". Юзеру же достаточно кликнуть по "картинке", пришедшей в аттаче. Примечательно, что первые признаки деятельности Kraken отмечены еще в конце 2006 года. Одно время считалось, что этот ботнет - придаток Storm, однако подтверждения эта теория не получила. |

|